Analiza przestrzenna i modelowanie procedur

w świetle obowiązków ustawowych

Dotychczasowa kultura bezpieczeństwa zazwyczaj opiera się na formalnym aspekcie odstraszania, działaniach pokazowych oraz poleganiu na indywidualnej inicjatywie personelu. Powielanie nawyków i „podbijanie pieczątki” pod wymaganym ustawowo planem ochrony obiektu buduje psychologię „miękkiego celu”, który jedynie sprawia pozory „twardego”. W obliczu wysoko zdeterminowanego przeciwnika taka postawa stanowi wyłącznie zachętę do działań w przeświadczeniu o faktycznej bezkarności.

Wspieramy podmioty strategiczne w wypełnianiu obowiązków wynikających z Ustawy o ochronie osób i mienia, Krajowego Programu Ochrony Infrastruktury Krytycznej oraz Dyrektywy Unijnej CER (2022/2557). Oferujemy realną odporność (Resilience). Zamiast działań wizerunkowych, dostarczamy deterministyczne dane metryczne, które stanowią jedyny obiektywny fundament dla audytu, planowania operacyjnego i stałego doskonalenia systemów zabezpieczeń.

Zmieniając paradygmat z pasywnej inwentaryzacji na aktywną analizę operacyjną, dostarczamy:

- Analizę sabotażu w kontekście przestrzennym: Ocena podatności elementów infrastruktury na działania celowe prowadzące do zakłócenia

lub wyłączenia funkcji, z uwzględnieniem rzeczywistej geometrii obiektu, dostępności i uwarunkowań terenu. - Modelowanie procedur operacyjnych: Analiza przestrzenna scenariuszy sabotażu oraz modelowanie procedur reagowania w warunkach rzeczywistych, pozwalające na precyzyjną ocenę relacji czasu reakcji służb do dystansu i przeszkód terenowych.

- Przestrzenny układ stref ochronnych: Optymalizacja perymetru i stref dostępu w oparciu o analizę widoczności i fizyczne uwarunkowania ochrony obiektu, eliminująca martwe pola w systemach dozoru technicznego.

Fundament Metodologiczny

Naszą domeną jest audyt ochrony oparty na analizie przestrzennej obiektu oraz modelowaniu procedur ochronnych

i reagowania w rzeczywistej geometrii obiektu.

Naukowa Precyzja

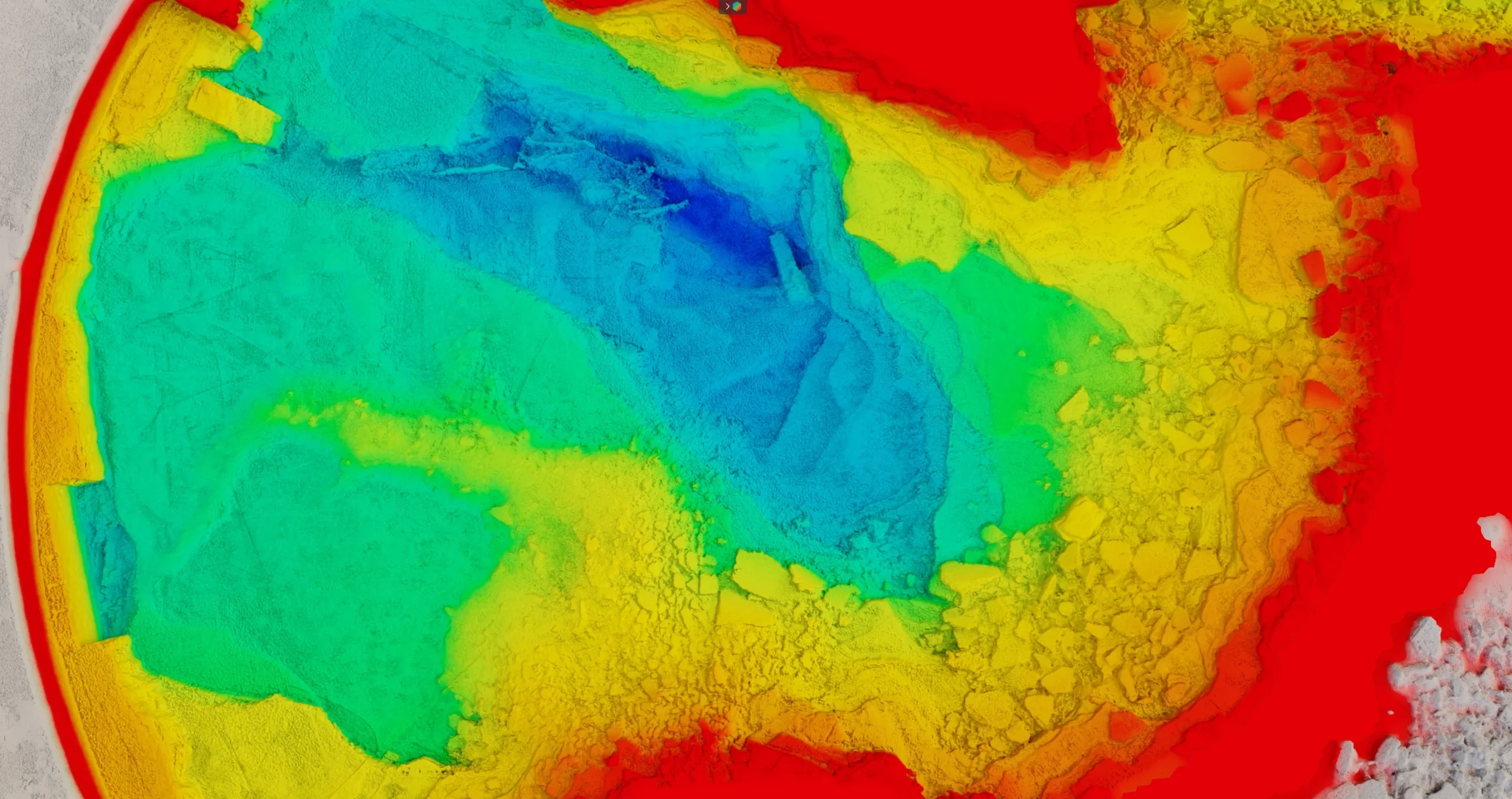

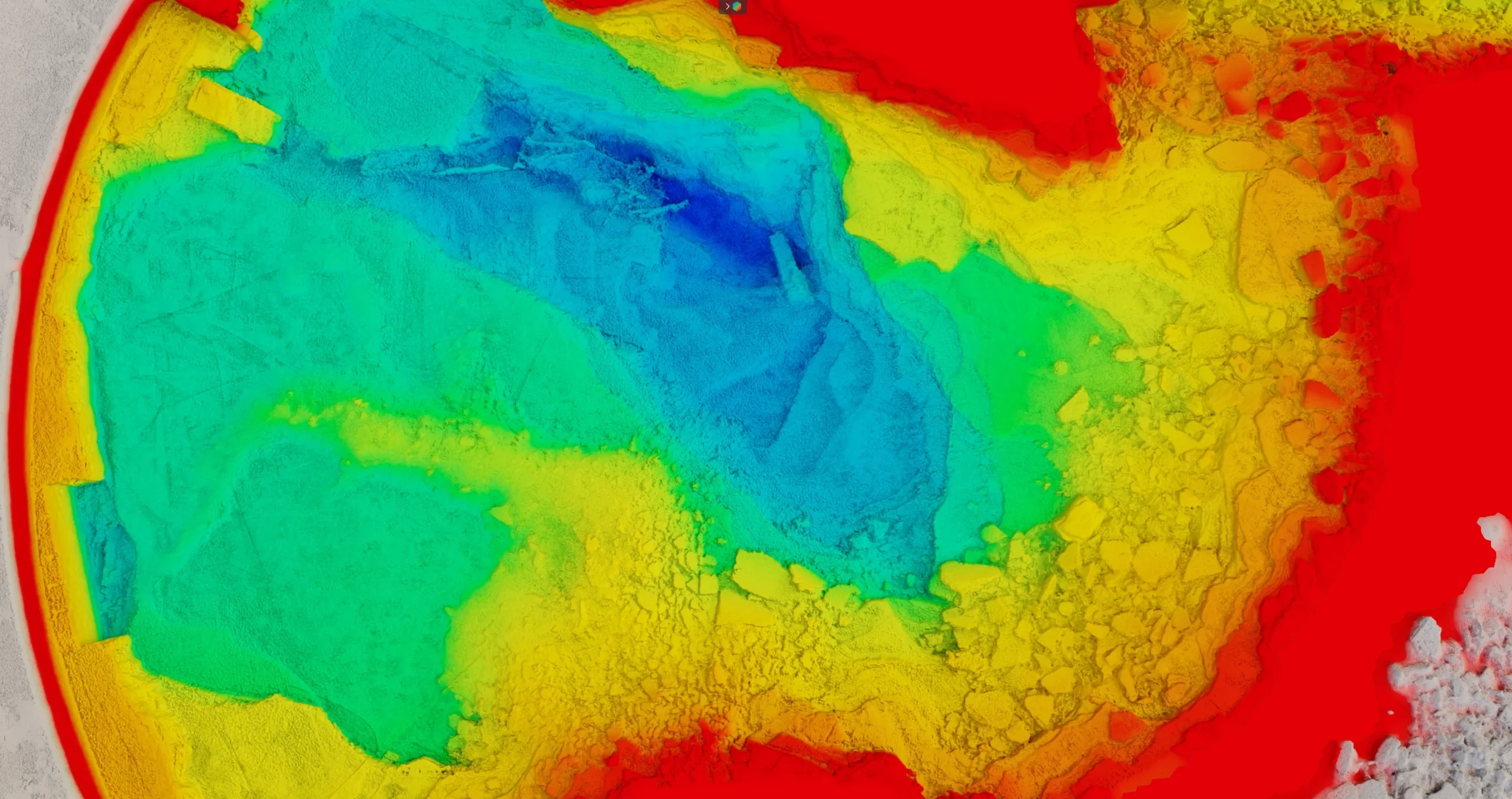

Dostarczamy aktualne dane geoprzestrzenne o centymetrowej precyzji. Wykorzystujemy pozycjonowanie kinematyczne w czasie rzeczywistym (RTK), eliminując błędy interpretacyjne i zapewniając rygor pomiarowy niezbędny w inżynierii IK.

Suwerenność Danych

Całość procesu przetwarzania danych realizowana jest na własnych serwerach w środowisku odseparowanym. Gwarantujemy fizyczną i logiczną izolację informacji niejawnych od publicznych sieci i chmur obliczeniowych.

Niezależna aplikacja 3D

Udostępniamy niezależną aplikację 3D, pozbawioną komponentów korporacyjnych i ograniczeń licencyjnych. Rozwiązanie wpisuje się w krajowe i europejskie inicjatywy budowania suwerenności technologicznej.

Realizujemy zadania niezbędne do sporządzenia i aktualizacji dokumentu: Plan ochrony obszaru, obiektu lub urządzenia podlegającego obowiązkowej ochronie (zgodnie z art. 5 Ustawy o ochronie osób i mienia).

- Analiza przestrzenna zagrożeń oraz modelowanie procedur reagowania w kontekście przestrzennym, z wykorzystaniem aktualnych danych pomiarowych.

- Weryfikacja założeń taktycznych w oparciu o rzeczywistą geometrię obiektu i jego otoczenia,

- Projektowanie rozmieszczenia sensorów (CCTV, radary, macierze mikrofonowe) z uwzględnieniem analizy wpływów terenu.

- Scenariusze sabotażowe i testowanie procedur reagowania bez zakłócania ciągłości usług kluczowych.

Zapewnienie bezpieczeństwa budowli (zapory, elektrownie, śluzy) poprzez integrację analizy przestrzennej z diagnostyką techniczną.

- Multi-Sensor Fusion: Fuzja danych sonaru i LIDAR-u w celu monitorowania erozji wodnej i deformacji strukturalnych, mogących stanowić cel sabotażu technicznego.